Mit dem am 1. Mai 2023 in Kraft getretenen IT-Sicherheitsgesetz 2.0 hat der Gesetzgeber in Deutschland eine verschärfte Regelung für kritische Infrastrukturen (KRITIS) geschaffen. Deren Nicht-Einhaltung zieht empfindliche Sanktionen nach sich. Anlass für diese neue gesetzliche Bestimmung zur IT-Sicherheit von KRITIS-Unternehmen war nicht zuletzt die enorme Zahl von Cyber-Angriffen, die insbesondere mit der Homeoffice-Pflicht während der Corona-Pandemie noch einmal sprunghaft zugenommen hatte. Auch aktuell bleibt das Bedrohungspotenzial für Unternehmen unverändert hoch bzw. steigt sogar noch weiter an.

Erfahren Sie alles Wissenswerte zu NIS 2

EU-weiter Standard für Cyber-Sicherheit

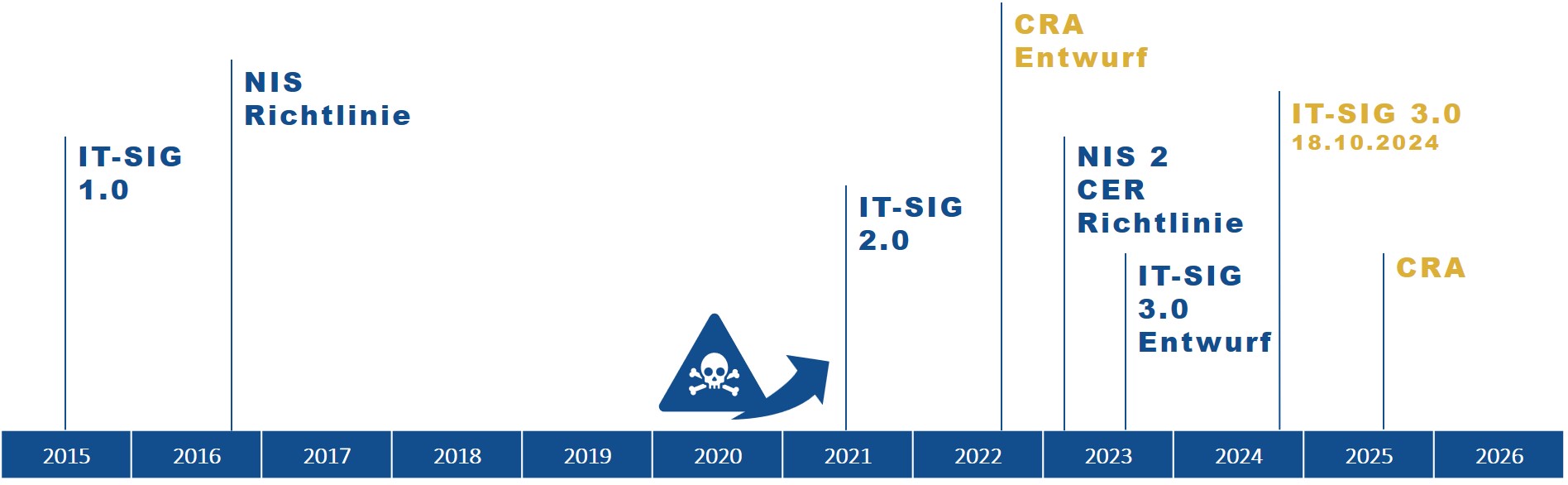

Was daraus folgt: Cyber-Sicherheit darf kein Luxus sein, sondern muss zum Standard werden, zur stabilen Basis eines jeden Unternehmens. Die Europäische Union hat inzwischen den Rahmen für einen neuen Standard geschaffen, der die global operierende europäische Wirtschaft besser vor Cyber-Angriffen schützen soll: Aufbauend auf der ersten NIS-Version (NIS = Network and Information Security) von 2016, ist am 16. Januar 2023 NIS 2 als neue EU-Richtlinie für Cyber-Sicherheit in Kraft getreten. Die EU-Mitgliedsstaaten haben bis 18. Oktober 2024 Zeit, die Bestimmungen von NIS 2 in nationales Recht zu überführen. Für Deutschland wird in Kürze ein erster Entwurf des IT-Sicherheitsgesetzes 3.0 erwartet.

Die verschiedenen Gesetzesinitiativen für höhere Cyber-Sicherheit im zeitlichen Verlauf.

NIS 2 betrifft deutlich mehr Unternehmen

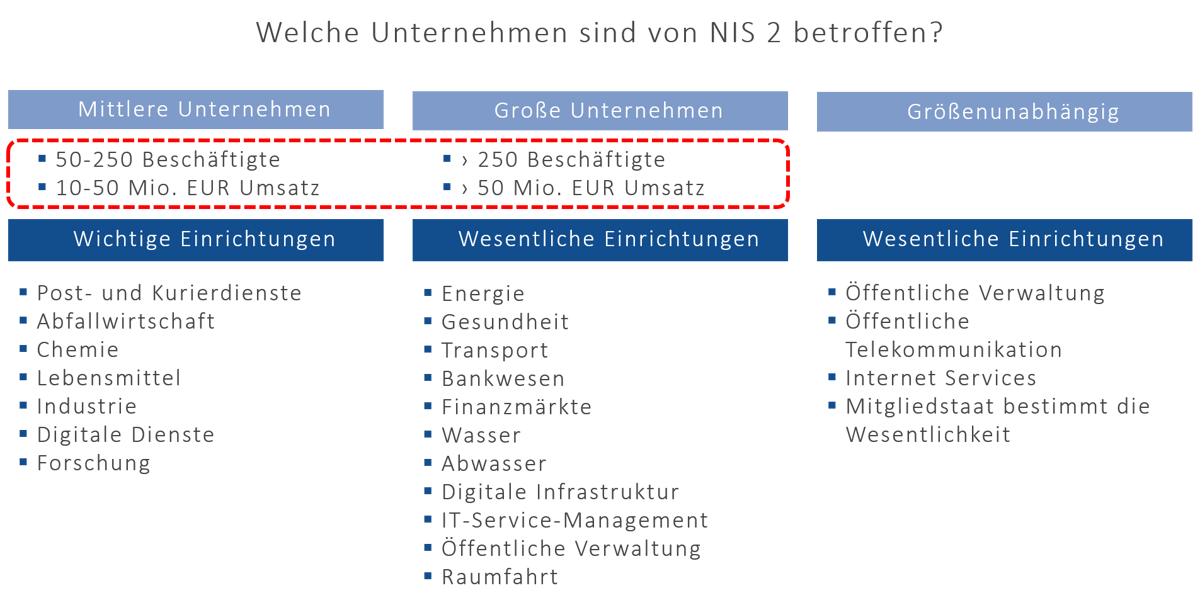

Der Geltungsbereich von NIS 2 wurde deutlich ausgeweitet: Die Richtlinie gilt bereits für Unternehmen ab einer Größe von 50 Mitarbeitern und einem Umsatz von 10 Millionen Euro. Dadurch sind EU-weit schätzungsweise 40.000 Unternehmen zusätzlich betroffen. Erstmals wird zwischen Entitäten der Kategorien „Essential“ (Wesentlich) und „Important“ (Wichtig) unterschieden, die sich mit Blick auf die Anforderungen teilweise unterscheiden. Zu den Sektoren mit hoher Kritikalität zählen unter anderem Energie, Verkehr, Banken, Finanzmärkte und digitale Infrastrukturen. Auch die öffentliche Verwaltung wird explizit genannt. In der Kategorie der sonstigen kritischen Sektoren finden sich etwa Post- und Kurierdienste, Anbieter digitaler Dienste, aber auch Hersteller von Medizinprodukten sowie der Maschinen- und Fahrzeugbau.

Mittlere und große KRITIS-Unternehmen fallen in den Geltungsbereich von NIS 2. Für bestimmte Branchen gilt NIS 2 unabhängig von der Unternehmensgröße.

Bei Verstößen gegen NIS 2 drohen empfindliche Strafen, die in ihrem Ausmaß an die Datenschutz-Grundverordnung (DSGVO) angelehnt sind. Die fälligen Bußgelder können sich auf bis zu 10 Millionen Euro bzw. 2 % des Jahresumsatzes belaufen. Besonders erwähnenswert ist auch die Haftungserweiterung: Mit NIS 2 wird Cyber Security zu einem festen Bestandteil der Unternehmenssteuerung, da bei Verstößen die Geschäftsführung haftbar gemacht werden kann.

Die wichtigsten Bestimmungen von NIS 2

Schon heute beinhaltet die europäische NIS-2-Richtlinie wesentliche Regelungen, die sich später auch im deutschen IT-Sicherheitsgesetz 3.0 wiederfinden werden. Auch wenn es bei der Haftungsfrage noch Unschärfen bezüglich der tatsächlichen Formulierung im Gesetz gibt, werden andere Bestimmungen von NIS 2 elementare Bestandteile des IT-Sicherheitsgesetzes 3.0 sein.

So müssen Unternehmen unter anderem ein Risikomanagement-Konzept erarbeiten und Notfallpläne einführen. Darüber hinaus ist ein System für die zügige Meldung von Vorfällen an die zuständige Aufsichtsbehörde vorgeschrieben, um schnelle Warnungen auch für andere Unternehmen veröffentlichen zu können. NIS 2 verpflichtet die Unternehmen auch dazu, Schutzkonzepte für die Absicherung ihrer Lieferketten zu entwickeln, damit Cyber-Kriminelle nicht über Zulieferer in die Systeme anderer Unternehmen eindringen können. Eine sehr sinnvolle Regelung, ist doch in der Vergangenheit genau dieser Fall oft eingetreten. Die Absicherung der Lieferketten ist meist nur über Sicherheitsframeworks wie die Zertifizierung nach ISO 27001 zu gewährleisten bzw. zu prüfen.

Erweiterte Befugnisse der Behörden

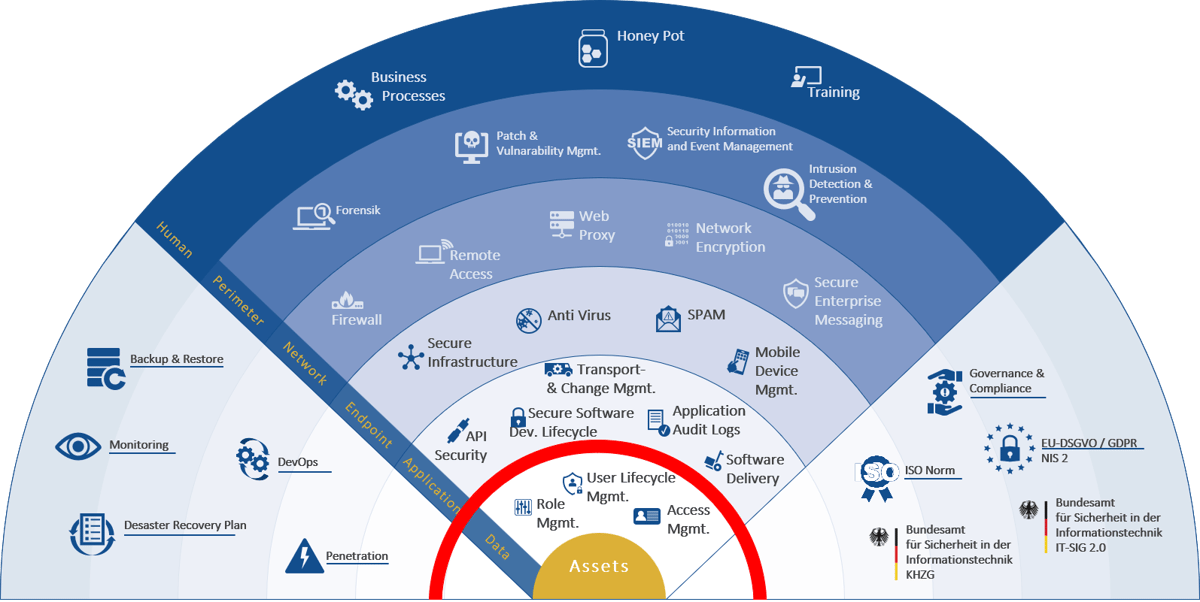

Zu den vorgeschriebenen technischen Maßnahmen gehören eine systematische Datensicherung, Konzepte für die Zugriffskontrolle, die Verschlüsselung von Informationen, das Management von Schwachstellen und die Schulung der Mitarbeiter. NIS 2 erweitert auch die Befugnisse und Handlungsmöglichkeiten der national zuständigen Behörden. Dem Gesetzentwurf zufolge kann das Bundesamt für Sicherheit in der Informationstechnik (BSI) künftig sogar Menschen, „die als Geschäftsführung oder gesetzliche Vertreter für Leitungsaufgaben in der besonders wichtigen Einrichtung zuständig sind, die Wahrnehmung der Leitungsaufgaben vorübergehend untersagen“, wenn diese den Anordnungen des BSI nicht nachkommen.

Wie gehen Unternehmen am besten vor?

Um die Bestimmungen von NIS 2 künftig erfüllen zu können, sollten sich Unternehmen, die in den Geltungsbereich der EU-Richtlinie fallen, zunächst einmal folgende Fragen stellen: Wo stehen wir in Sachen Cyber Security? Wie sicher sind unsere SAP-Systeme aktuell?. Ein geeigneter Startpunkt ist unser „360 Degree Security Check for SAP Landscapes“, der als zweitägiger Workshop konzipiert ist und den aktuellen Stand der IT-Sicherheit über alle relevanten Layer hinweg erfasst.

Das Thema Angriffserkennung ist bereits im IT-Sicherheitsgesetz 2.0 verankert. Die Angriffserkennung manuell durchzuführen, ist unmöglich, daher müssen Unternehmen entsprechende Tools etablieren. SAP Enterprise Threat Detection (ETD) bietet als Cloud-Lösung eine solide Basis für das SAP-Sicherheitsmonitoring.

Role Management, Access Management und User Lifecycle Management erhöhen das Schutzniveau im Data Layer maßgeblich.

Rollen und Zugriffe als entscheidende Faktoren

Governance und Compliance gehören zu den Hauptsäulen der NIS-2-Richtlinie und adressieren das Role Management, das Access Management und das User Lifecycle Management. Es geht hierbei um Fragen der Autorisierung und Authentifizierung sowie um passende Berechtigungen. Die meist in die Jahre gekommenen Berechtigungskonzepte müssen einem Redesign unterzogen werden, um das Ziel von Business-Rollen zu realisieren. Nur so lässt sich die Berechtigungsvergabe automatisieren und ein schnelles Eingreifen sicherstellen.

Das Access Management bietet aktuell den größten Hebel für die IT-Sicherheit im Kontext der Umsetzung. Ohne Multi-Faktor-Authentifizierung (MFA) sind Unternehmen deutlich anfälliger gegenüber Phishing-Attacken. Identity Management mit Single Sign-On und MFA ist kein Luxus, sondern eine unabdingbare Voraussetzung für das Management und die Steuerung von Identitäten, Zugriffen und Berechtigungen. Oder wie würden Sie ad hoc einen Passwort-Reset über alle Accounts und Systeme hinweg realisieren, wenn Ihre IT-Infrastruktur kompromittiert wurde?

![IBacademy_Logo_blau[496] IBacademy_Logo_blau[496]](https://www.ibsolution.com/hs-fs/hubfs/IBacademy_Logo_blau%5B496%5D.jpg?width=200&name=IBacademy_Logo_blau%5B496%5D.jpg)