Die Realität der IT-Landschaften in Unternehmen ist hybrid. On-Premise- und Cloud-Systeme existieren parallel und müssen nahtlos miteinander verbunden werden. Für die Verwaltung der Berechtigungen bedeutet eine hybride Systemlandschaft eine gewisse Herausforderung. Jeder Mitarbeiter soll vom ersten Tag im Unternehmen genau auf die Anwendungen sicher zugreifen können, die er für die Ausübung seiner Tätigkeit benötigt. Dafür sorgt ein funktionierendes User Lifecycle Management. Die Vergabe von Berechtigungen spielt aber nicht für reibungslose Abläufe im Unternehmen eine Rolle, sondern leistet auch einen wichtigen Beitrag für die Sicherheit.

Sie möchten weitere Anregungen für Ihr User Lifecycle Management in hybriden Landschaften?

Vielfältige Bedrohungen für die IT-Sicherheit

Die Bedrohungslage in Sachen Cyber Security hat sich verändert: Während Unternehmen früher eher zufälligen Angriffen ausgesetzt waren, sind heute häufige und gezielte Attacken auf IT-Infrastrukturen an der Tagesordnung. Die Gefahren reichen von Schadprogrammen wie Viren und Trojanern über Phishing-Attacken, um Zugangsdaten oder andere Informationen auszuspähen, bis hin zu Ransomware, die Unternehmen durch die Verschlüsselung von Daten erpressbar macht. Darüber hinaus werden auch immer wieder Datenlecks bekannt.

Häufig fungieren Software-Sicherheitslücken als Einfallstor für Cyber-Kriminelle. Das Arbeiten aus dem Homeoffice, das durch die Corona-Pandemie in vielen Branchen von der Ausnahme zur Regel wurde, bietet Hackern einen weiteren Angriffspunkt. Daher besteht die Aufgabe der Unternehmen darin, ihren Mitarbeitern auch remote einen sicheren Zugriff auf die benötigten IT-Systeme bereitzustellen. Die Voraussetzung dafür: die saubere Vergabe von Rollen und Berechtigungen.

Mitarbeiter benötigen passende Berechtigungen

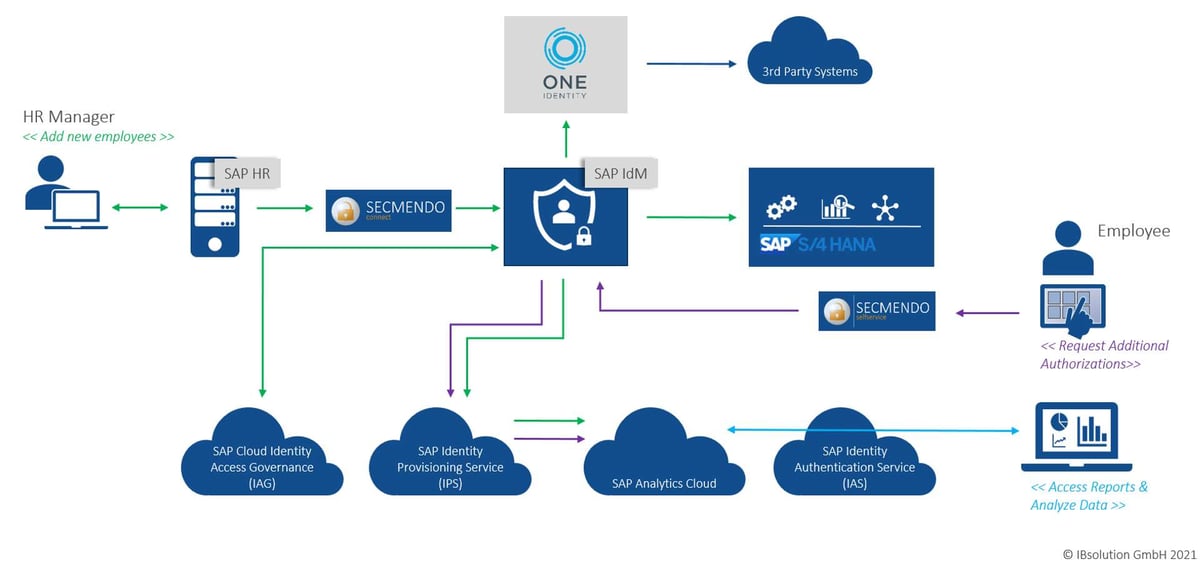

Der Prozess des User Lifecycle Managements startet mit dem Eintritt eines Mitarbeiters in das Unternehmen. Die HR-Abteilung legt die Daten des neuen Mitarbeiters an, anschließend werden sie in SAP Identity Management (IdM) geladen. Anhand seiner Stelle bekommt der User eine Business-Rolle zugeordnet, die mit verschiedenen Basis-Accounts verknüpft ist.

SAP Identity Management ist über Konnektoren an die Zielsysteme angebunden und provisioniert die Daten, damit der Mitarbeiter Zugriff auf die Systeme bekommt und die entsprechenden Berechtigungen – nicht nur für SAP-Systeme – verteilt werden. Die Provisionierung in den Cloud-Systemen erfolgt über spezielle Services, zum Beispiel den SAP Identity Provisioning Service (IPS).

Um einen hohen Automatisierungsgrad bei den Berechtigungen zu erreichen, sind möglichst viele Systeme an die Stellenbeschreibung des Mitarbeiters geknüpft. Das beschleunigt die Abläufe und erhöht die Effizienz des User Lifecycle Managements. Dass der Mitarbeiter nur für diejenigen Systeme Berechtigungen erhält, die er auch wirklich benötigt, um seine Arbeit auszuführen, bedeutet gleichzeitig einen wichtigen Beitrag zur Cyber Security. Bei einem Stellen- oder Abteilungswechsel des Mitarbeiters im Unternehmen müssen die Berechtigungen entsprechend angepasst werden.

Fachliche und technische Prüfung

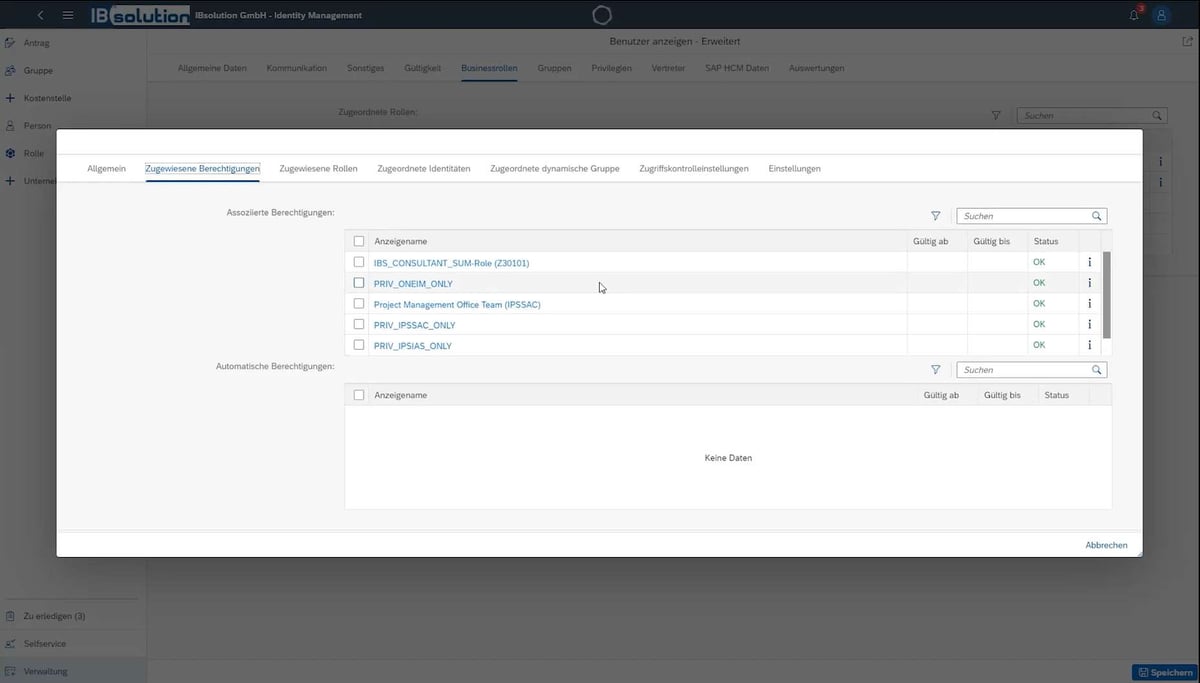

Berechtigungen, die über die Basis-Accounts hinausgehen und zum Beispiel für Management-Tätigkeiten benötigt werden, müssen separat beantragt werden. Mithilfe von Self-Service-Funktionalitäten kann der Mitarbeiter dies eigenständig tun und der Prozess lässt sich vollkommen papierlos abwickeln. Die fachliche Freigabe der beantragten Berechtigungen erfolgt in erster Instanz durch den Vorgesetzten.

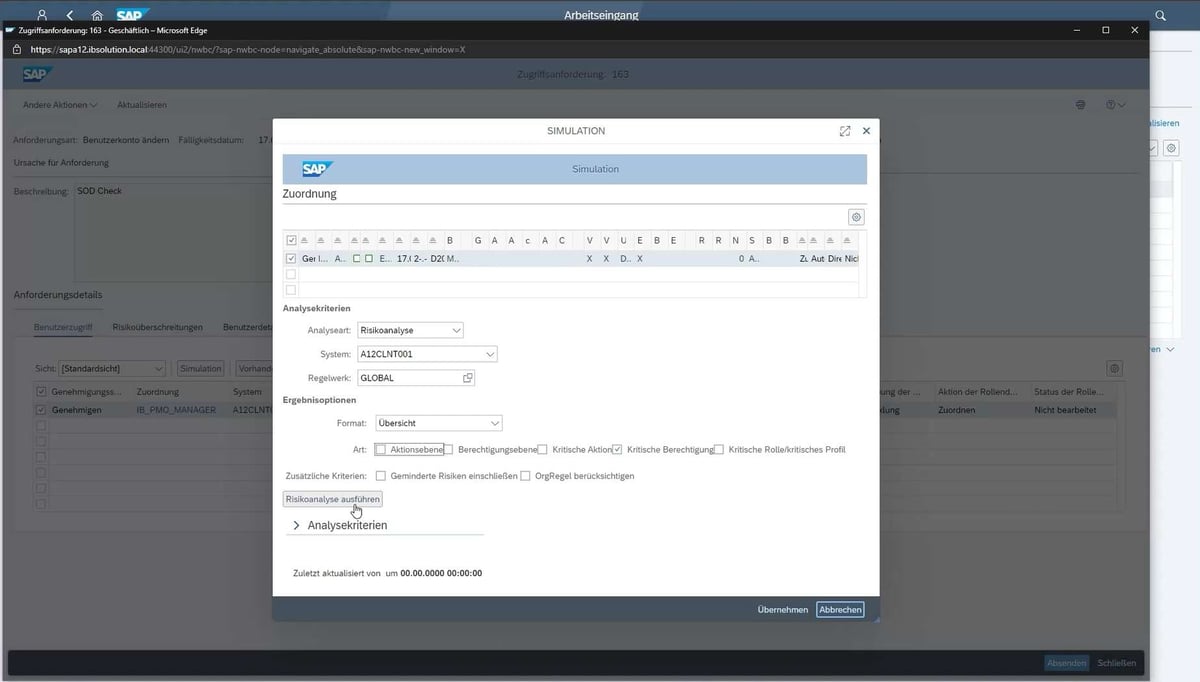

Die Kombination von verschiedenen Berechtigungen kann allerdings zu Konflikten führen, weshalb immer auch eine SoD-Prüfung (SoD = Segregation of Duties) erforderlich ist. Diese Funktionstrennung verhindert, dass ein Mitarbeiter die Möglichkeit hat, einen kompletten Geschäftsprozess in betrügerischer Absicht allein zu durchlaufen. Die SoD-Prüfung findet in SAP Access Control statt. Die Software stellt die Zugriffsanforderungen aus SAP Identity Management dar, woraufhin der Rollenverantwortliche die kritischen Berechtigungen prüft und freigibt, falls kein Verstoß gegen die Funktionstrennung vorliegt. Treten Konflikte in den Berechtigungen auf, muss eine Mitigation, zum Beispiel durch SAP Access Control, das Risiko eingrenzen. Nur konfliktfreie Berechtigungen gewährleisten maximale Sicherheit in den Geschäftsprozessen.

Ideal auf Audits vorbereitet

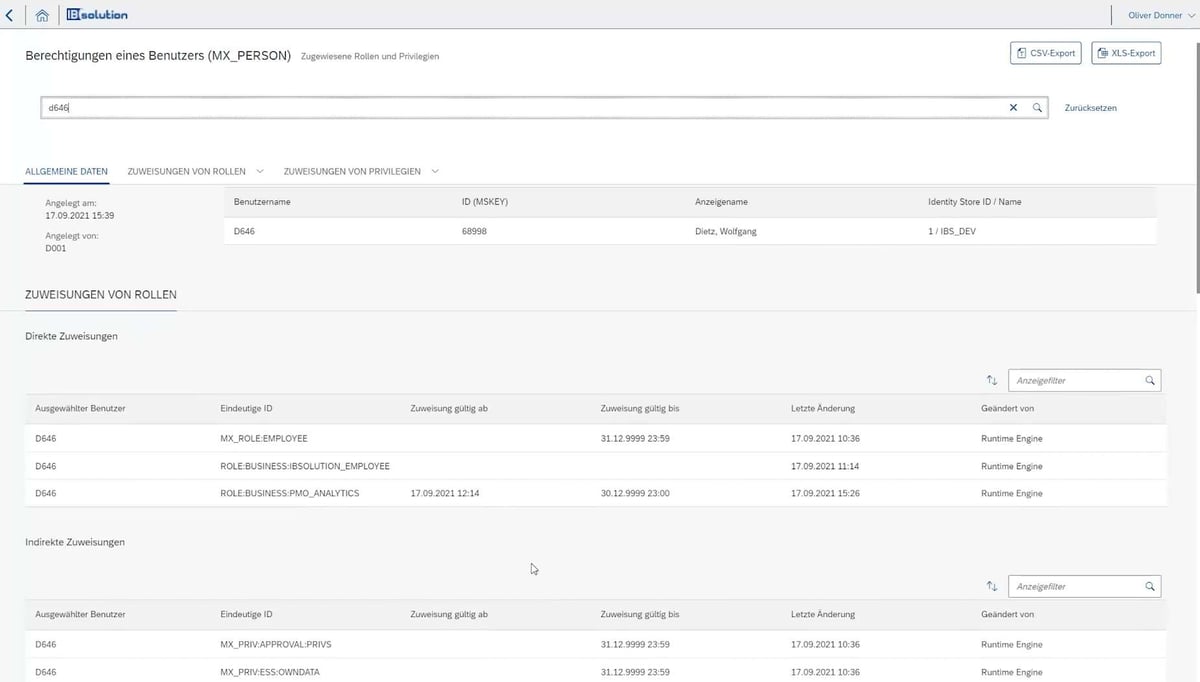

Die Nachvollziehbarkeit in den Rollen und Berechtigungen sowie die dazugehörige lückenlose Prozessdokumentation sind wichtige Themen im Hinblick auf die IT-Sicherheit und auch für die Wirtschaftsprüfung relevant. Um beispielsweise im Rahmen von Audits schnell und unkompliziert auf die historischen Daten in SAP Identity Management zugreifen zu können, gibt es hilfreiche Tools wie SECMENDO.report. Ihr Einsatz spart viel Zeit bei der Erstellung von Reports für den Wirtschaftsprüfer. Gleichzeitig sind IdM-Administratoren damit in der Lage, sich einen Überblick über die Rollen und Berechtigungen im Unternehmen zu verschaffen.

Mit SECMENDO.authority_audit können die zugeordneten ABAP-Rollen und Berechtigungen zentral in einem Dashboard in der SAP Analytics Cloud analysiert und verglichen werden. Die Live Data Connection zum Zielsystem ermöglicht Administratoren, die Informationen zu Rollen, Berechtigungen und Benutzern in Echtzeit abzurufen. Der Vergleich von Benutzern auf Basis der stellenbezogenen HR-Daten zeigt schnell und unkompliziert Schiefstände in der Berechtigungsvergabe auf.

Stellt sich in diesem Zuge heraus, dass ein Mitarbeiter einen Zugang für eine bestimmte Anwendung besitzt, ihn aber nicht nutzt, kann es sinnvoll sein, ihm diese Berechtigung wieder zu entziehen. Das wirkt sich zum einen positiv auf die Kosten aus, wenn sich dadurch eventuell Lizenzen sparen lassen. Zum anderen stellt ein nicht genutzter Account immer auch ein Sicherheitsrisiko dar und bietet Cyber-Kriminellen ein willkommenes Einfallstor.

Gesamten Lebenszyklus von Identitäten verwalten

An diesem Beispiel wird die Wichtigkeit eines ganzheitlichen User Lifecycle Managements noch einmal deutlich. Es ist nicht nur beim Ein- und Austritt eines Mitarbeiters im Unternehmen relevant, sondern erstreckt sich über den gesamten Lebenszyklus von Identitäten – von der Erstellung über die Verwaltung bis hin zur Beschränkung und Beendigung des Zugriffs auf Daten, Systeme und Anwendungen.

![IBacademy_Logo_blau[496] IBacademy_Logo_blau[496]](https://www.ibsolution.com/hs-fs/hubfs/IBacademy_Logo_blau%5B496%5D.jpg?width=200&name=IBacademy_Logo_blau%5B496%5D.jpg)